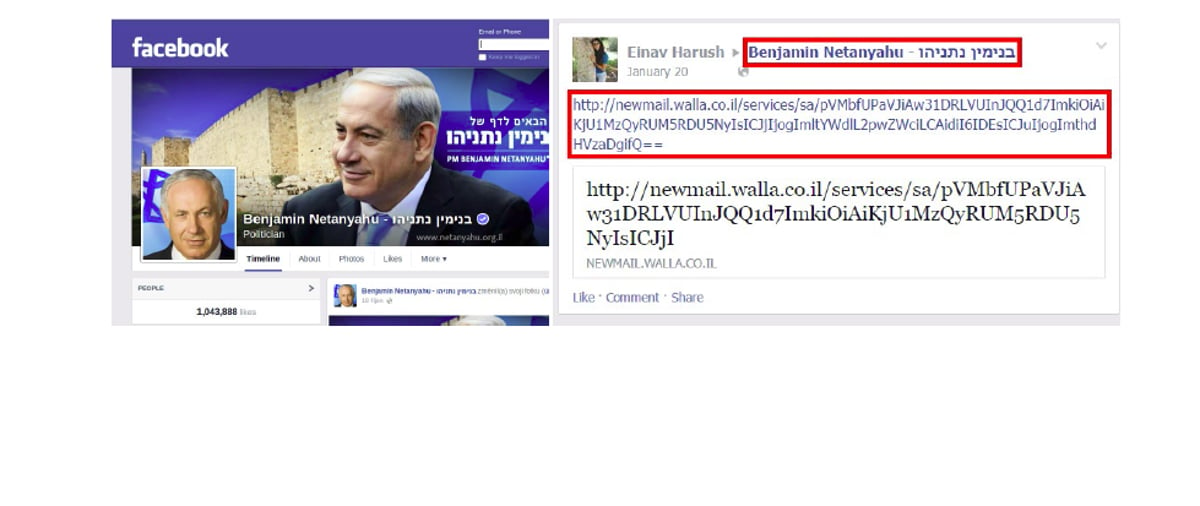

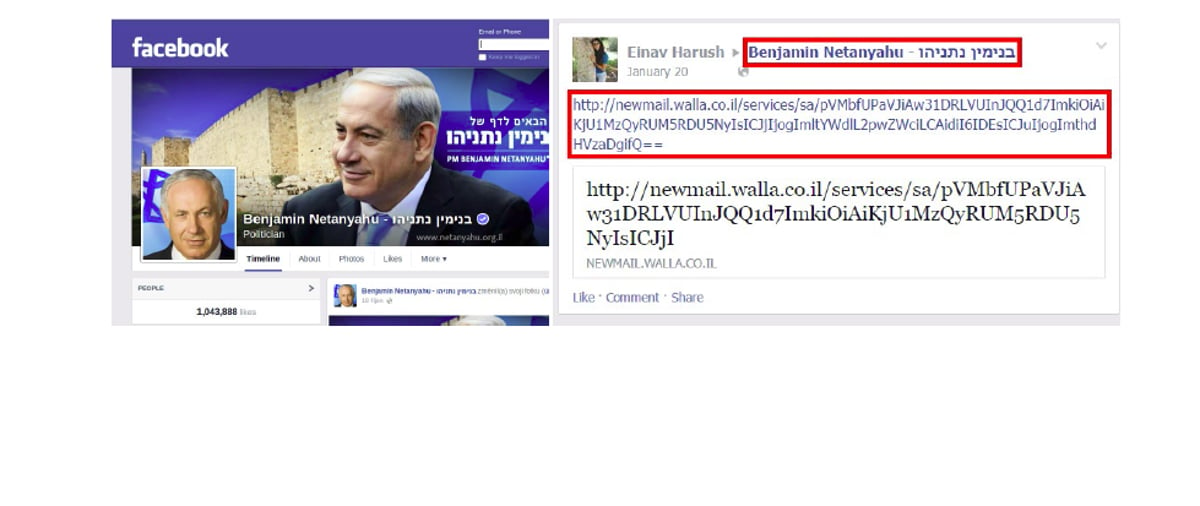

מלחמת סייבר: יממה לאחר שחשפה חברת אבטחת המידע "קספרסקי", את העומדים מאחורי מתקפות הסייבר חסרות התקדים באיראן, ומאוחרי ווירוסי העל "סטוקסנט" ו"פליים", חושפת כעת החברה כי האקרים "ערבים" עומדים מאחורי מתקפת סייבר גדולה שכוונה בעיקר לעבר ישראל. שם היא אמורה לפגוע במתקנים צבאיים, אזרחיים ואפילו ניסיון הדבקה בווירוס על ידי לינק שהוכנס לעמוד הפייסבוק של ראש הממשלה בנימין נתניהו.

על פי חברת קספרסקי, "צוות המחקר והניתוח הבינלאומי של מעבדת קספרסקי חשף את Desert Falcons (בזי המדבר), קבוצת ריגול מקוון אשר תוקפת מגוון ארגונים ויחידים בעלי פרופיל גבוה ממדינות המזרח התיכון. מומחי מעבדת קספרסקי מזהים בקבוצה זו את שחקן ריגול הסייבר הערבי הראשון אשר מפתח ומריץ קמפיינים מלאים לריגול סייבר".

על פי החברה, מתקפת הסייבר התרחשה במשך שנתיים לפחות. כשבזי המדבר החלו לפתח ולבנות את הפעילות שלהם ב- 2011, כשהמתקפה המרכזית וההדבקות הממשיות הראשונות החלו ב- 2013. שיא הפעילות שלהם נרשם בתחילת 2015. על פי החברה, רוב המטרות נמצאות במצרים, פלסטין, ישראל וירדן.

מלבד מיקוד במדינות המזרח התיכון כמטרות ראשוניות, בזי המדבר גם צדים בטריטוריות אחרות. בסך הכל, הם הצליחו לתקוף יותר מ- 3,000 קורבנות ב- 50 מדינות ברחבי העולם, ורשמו יותר ממיליון קבצים גנובים. התוקפים ניצלו כלים זדוניים בפיתוח עצמי לתקיפה של מחשבי PC ומכשירי אנדרואיד.

"התוקפים דוברי ערבית במקור; ארגונים צבאיים וממשלתיים נפגעו"

על פי הודעת חברת אבטחת המידע, שנחשבת מהטובות בתחום, "למומחי מעבדת קספרסקי יש מספר סיבות להאמין כי התוקפים מאחורי בזי המדבר הם דוברי ערבית במקורם. פרופיל המטרות והמוטיבציה הפוליטית מאחורי בחירתן אף עשויים לרמז כי מאחורי הפעילות עומדת מדינה".

בהודעת החברה נכתב כי "רשימת הקורבנות כוללת ארגונים צבאיים וממשלתיים, במיוחד עובדים האחראים למלחמה בהלבנות כספים, וכן גופי בריאות וכלכלה, גופי מדיה, מכוני מחקר, מוסדות השכלה, ספקי אנרגיה ותשתיות, אקטיביסטים ומובילים פוליטיים, חברות אבטחה פיזית וקרבנות נוספים המחזיקים במידע גאופוליטי חשוב.

בסך הכל, מומחי מעבדת קספרסקי הצליחו למצוא סימנים ליותר מ- 300 קורבנות ב- 50 מדינות, עם יותר ממליון קבצים גנובים. למרות שנראה כי המיקוד של בזי המדבר נמצא במדינות כגון מצרים, פלסטין, ישראל וירדן, מספר קורבנות נמצאו גם בקטאר, ערב הסעודית, איחוד האמירויות, אלג'יריה, לבנון, נורווגיה, טורקיה, שבדיה, צרפת, ארה"ב, רוסיה ומדינות נוספות.

להעביר, להדביק, לרגל: כך בוצעה המתקפה

השיטה מרכזית ששימשה את הבזים להעביר את מטען הקוד הזדוני שלהם, היא פישינג ממוקד באמצעות דואר אלקטרוני והודעות במדיה החברתית ובשיחות צ'אט. הודעות פישינג שהכילו קבצי קוד זדוני (או קישור לקבצים כאלה), התחזו למסמכים ואפליקציות לגיטימיות. בזי המדבר השתמשו במספר טכניקות כדי לגרום לקורבנות להפעיל קבצים הזדוניים. אחת הטכניקות האלה הייתה הטריק הידוע בשמו "עקיפת סיומת מימין לשמאל".

שיטה זו מנצלת תווים ייחודיים ב- Unicode, להפיכת סדר התווים בשם הקובץ, כדי להחביא סיומות קבצים באמצע שם הקובץ, ולמקם סיומת מזויפת ותמימה למראה בסוף שם הקובץ שהתקבל. בשימוש בטכניקה זו, קבצים זדוניים (.exe .scr) ייראו כמסמכים או קבצי PDF בלתי מזיקים. אפילו משתמשים זהירים, בעלי ידע טכני טוב, עלולים ליפול להרצת קבצים אלה. לדוגמא, קובץ המסתיים ב- fdp.scr ייראה כ- RCS.PDF.

לאחר ההדבקה המוצלחת של הקורבן, בזי המדבר משתמשים באחת משתי דלתות אחוריות שונות: הטרויאני המרכזי של בזי המדבר או בדלת אחורית DHS. נראה ששניהם פותחו מאפס ופיתוחם עדיין נמשך. מומחי מעבדת קספרסקי הצליחו לזהות סך של יותר מ- 100 דוגמיות קוד זדוני ששימשו את הקבוצה במתקפות.

הכלים הזדוניים בהם השתמשו בקבוצה הם בעלי יכולות דלת אחורית מלאות, כולל היכולת ללכוד צילומי מסך, לנטר הקלדות, להעלות ולהוריד קבצים, לאסוף מידע אודות כל קבצי הוורד או האקסל בכונן הקשיח של הקורבן או בהתקני USB מחוברים, לגנוב סיסמאות המאוחסנות ב-registry של המערכת (אינטרנט אקספלורר ו-Live Messenger) ולבצע הקלטות אודיו. מומחי מעבדת קספרסקי הצליחו גם למצוא עדויות לפעילות של קוד זדוני אשר נראית כבעל יכולות לגנוב לוגים של שיחות מובייל והודעות טקסט באנדרואיד.

באמצעות שימוש בכלים אלה, בזי המדבר הפעילו וניהלו לפחות שלושה קמפיינים זדוניים שונים אשר כוונו נגד קבוצות של קורבנות במדינות שונות.

מומחי מעבדת קספרסקי מעריכים כי לפחות 30 אנשים המפוזרים במדינות שונות, תחת שלושה צוותים, אחראים להפעלת הקמפיינים הזדוניים של בזי המדבר.

"האנשים שמאחורי האיום הזה הם נחושים ביותר, פעילים ובעלי יכולת טכנית טובה והבנה פוליטית ותרבותית. באמצעות שימוש אך ורק בפישינג בדואר אלקטרוני, הנדסה חברתית ובכלים שפיתחו בעצמם, בזי המדבר הצליחו לפגוע במאות קרבנות רגישים וחשובים באזור המזרח התיכון, דרך מערכות המחשבים והמכשירים הניידים שלהם, ולחלץ מידע רגיש. אנו צופים כי פעילות זו תמשיך לפתח טרויאנים נוספים ולהשתמש בטכניקות מתקדמות יותר. במימון מספיק, הם יכולים לרכוש או לפתח פרצות אשר יגבירו את יעילות ההתקפות שלהם", אמר דמיטרי בסטוזב, מומחה אבטחה בצוות המחקר והניתוח הבינלאומי של מעבדת קספרסקי.